OSINT: quantità, qualità delle informazioni e strumenti utili

In un mondo ricco di informazioni e di fake news l’analista di Open Source Intelligence (OSINT) deve affrontare quotidianamente la sfida nel comprendere quali fonti, dati e informazioni sono utili per il proprio lavoro e attraverso quali strumenti è possibile ricavarli. Anche se le soluzioni a pagamento sono diverse e di qualità elevata, è possibile impostare il proprio laptop o personal computer per poter condurre un’analisi delle fonti aperte in maniera approfondita e soddisfacente attraverso software, sistemi operativi e tools freeware.

L’OSINT si è andata con il tempo ad imporsi nell’era di Internet come una disciplina utile per il processo decisionale nell’ambito militare, economico, politico e anche culturale (per un approfondimento consultare: Introduzione all’Intelligence; Introduzione all’OSINT e al lavoro dell’analista delle fonti aperte). Spesso confusa con alcune attività dell’ethical hacking o della cyber security, l’OSINT si deve confrontare con un problema fondamentale come la significativa mole di informazioni che il mondo del Web fornisce.

In merito alle informazioni è utile riportare le parole di Richards J. Heuer, analista presso il Direttorato di Intelligence della Central Intelligence Agency (CIA), tratte dal libro Psychology of Intelligence Analysis nel quale viene sottolineato come quotidianamente l’analista OSINT deve riuscire a reperire solo quelle informazioni utili al suo lavoro cercando di evitare quelle fuorvianti. Per questo motivo, secondo Richards J. Heuer, la ricerca spasmodica ed estenuante di continue nuove informazioni potrebbe essere sostituita da un processo migliore di analisi, distillazione e interpretazione dell’informazione di cui si dispone in modo da estrapolare più dati possibili e fornire una Intelligence adeguata.

Oggigiorno la tendenza è quella di focalizzare l’attenzione sui software e tools migliori che possano facilitare la raccolta di dati e informazioni attraverso la selezione di una mole di fonti sempre maggiore tralasciando però l’importanza del processo di analisi vero e proprio che ogni analista e unità di Intelligence dovrebbe considerare fondamentale e verso cui si dovrebbero indirizzare gli investimenti economici maggiori .

Prendendo in considerazione il fatto che l’elemento centrale di un ciclo di OSINT è l’analista stesso, è possibile quindi creare una propria ‘struttura’ all’interno del proprio computer atta a svolgere analisi delle fonti aperte attraverso una serie di programmi e/o servizi web gratuiti.

Indicatori booleani

Quello che risulta necessario per ogni analista è la capacità di condurre una ricerca rapida sui browser (o motori di ricerca) utilizzando in questo caso gli operatori boleani e un range di parole chiave (keywords) che permettano di affinare o estendere il campo di interesse. Quindi, a di là del fatto che il motore di ricerca possa essere Google, Opera, Firefox, Safari e simili, è fondamentale poter conoscere i seguenti operatori booleani:

- AND: esprime il prodotto logico, cioè l’intersezione tra due insiemi. Utilizzando questo operatore è possibile reperire articoli indicizzati con entrambi i termini di ricerca. Esempio: “geopolitics AND China” fornirà come risultato l’elenco delle fonti che contengono entrambe le parole

- OR: si reperiscono articoli che riportano almeno uno dei concetti indicati. Esempio: “geopolitics OR strategy OR China” fornirà come risultato l’elenco dei lavori contenenti una delle tre parole

- NOT: con questo indicatore si eslcude un concetto dalla ricerca con l’intento di eliminare le informazioni non pertinenti. Esempio: “geopolitics NOT politics” fornirà come risultato un elenco di lavori che riportano soltanto il primo termine e non il secondo

- NEAR: simile all’operatore AND permette di ricercare documenti che contengono le parole inserite restringendo ulteriormente il campo di ricerca stabilendo che i termini devono trovarsi ad una certa distanza l’uno dall’altro. La distanza viene misurata in parole ed è diversa da un motore di ricerca all’altro

Maltego

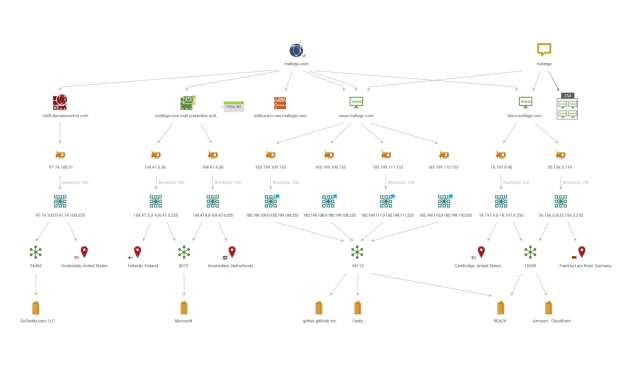

Definito come ‘il prodotto per eccellenza nel campo dell’OSINT”‘, il software Maltego realizzato dalla azienda Paterva fornisce una versione freeware per tutti gli utenti che presenta delle caratteristiche utili all’analisi delle fonti aperte. Partendo dal concetto base che non esiste nessun software in grado di soddisfare tutte le necessità dell’analista OSINT, Maltego può essere considerato un buon supporto nel caso si voglia conoscere l’analisi delle relazioni esistenti nel mondo reale fra persone, gruppi, siti web, domini Internet, reti di appartenenza a social network quali Facebook e Twitter. Fattore importante anche la possibilità di integrare direttamente all’interno della suite di Maltego altri servizi gratuiti o a pagamento di aziende partner e leader nel mercato della sicurezza informatica e dell’Intelligence che implementano e ampiano le attività possibili di Maltego stesso.

L’impatto grafico di questo network di relazioni esistenti e la possibilità di generare in automatico un report finale con la descrizione di ogni singola entità sono uno dei punti di forza di Maltego che però presenta notevoli limitazioni nel caso in cui si svolgano delle attività OSINT in merito ad entità situate al di fuori dell’area europea e nord americana. I dati forniti, inoltre, necessitano sempre di un lavoro dell’analista per poterne convalidare la reale affidabilità. Interessante l’opzione Maltego CaseFile che permette di realizzare in modalità offline un proprio report andando a indicare le diverse entità che fanno parte di un network e quindi analizzarne le attività coadiuvati dal fattore grafico.

Kali Linux

Kali Linux è un sistema operativo distribuito da Linux ideato per l’attività di Penetration Testing e di Security Auditing e pensato per la sicurezza e l’informatica forense. Ritenuto uno degli strumenti migliori per gli esperti di sicurezza informatica, Kali Linux presenta come software di base Maltego e una serie di programmi utili per il recupero delle informazioni. Poter utilizzare Kali Linux sul proprio computer installandolo su una pendrive oppure sfruttando le Virtual Machine può rivelarsi un aiuto ulteriore per l’analista OSINT il quale, però, necessita di un periodo di formazione per conoscere una parte dei pacchetti preinstallati su questo sistema operativo (è possibile seguire un corso di formazione completo presente sullo stesso sito web kali.org)

WayBackMachine

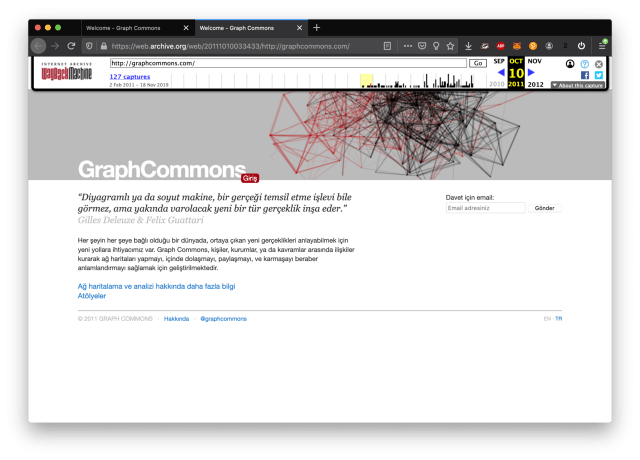

WayBackMachine è invece il portale internet che ci permette di effettuare ricerche considerando il fattore temporale, perché al suo interno sono contenuti le diverse versioni di siti web (alcuni dei quali attualmente non operativi) che favoriscono la conoscenza di elementi pubblicati in passato e volontariamente omessi o eliminati. WayBackMachine dispone inoltre di una raccolta di file audio, video, pdf ed ebook scaricabili gratuitamente.

Tor Browser e il Dark Web

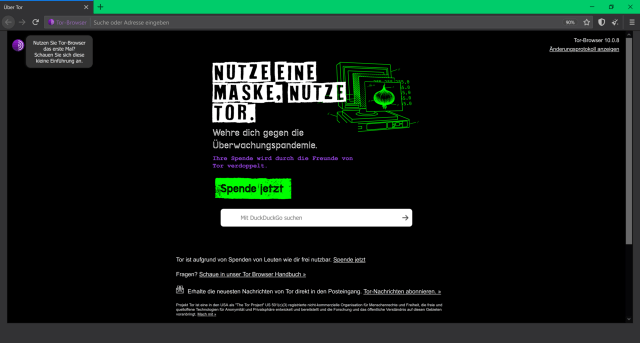

L’attività di OSINT prevede in alcune situazioni la necessità di mantenere il proprio anonimato. In questo caso è utile Tor Browser, un motore di ricerca che non soltanto cambia il proprio IP (Internet Protocol), ma maschera completamente l’indirizzo pubblicato assegnato dall’operatore di telecomunicazioni. Tor, acronimo di The Onion Router, si basa sul funzionamento di una struttura a strati (da questo aspetto deriva il nome onion che in inglese significa cipolla) dove ogni nodo che compone la rete e che si attraversa prima di raggiungere il server di destinazione applica una cifratura ulteriore. Questo strumento protegge la privacy dell’analista OSINT e permette anche di oltrepassare le limitazioni imposte dal provider Internet e da quei paesi in cui vige la censura. Tor permette l’accesso ai cosidetti siti .onion i quali non sono raggiungibili dagli altri motori di ricerca e costituiscono quella parte di Dark Web o ‘web oscuro’ dove è possibile consultare siti internet inerenti diverse attività, tra cui anche quelle illegali.

Autore: Giuliano Bifolchi